1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

80

81

82

83

84

85

86

87

88

89

90

91

92

93

94

95

96

97

98

99

100

101

102

103

104

105

106

107

108

109

110

111

112

113

114

115

116

117

118

119

120

121

122

123

124

125

126

127

128

129

130

131

132

133

134

135

136

137

138

139

140

141

142

143

144

145

146

147

148

149

150

151

152

153

154

155

156

157

158

159

160

161

162

163

164

165

166

167

168

169

170

171

172

173

174

175

176

177

178

179

180

181

182

183

184

185

186

187

188

189

190

191

192

193

194

195

196

197

198

199

200

201

202

203

204

205

206

207

208

209

210

211

212

213

214

215

216

217

218

219

220

221

222

223

224

225

226

227

228

229

230

231

232

233

234

235

236

237

238

239

240

241

242

243

244

245

246

247

248

249

250

251

252

253

254

255

256

257

258

259

260

261

262

263

264

265

266

267

268

269

270

271

272

273

274

275

276

277

278

279

280

281

282

283

284

285

286

287

288

289

290

291

292

293

294

295

296

297

298

299

300

301

302

303

304

305

306

307

308

309

310

311

312

313

314

315

316

317

318

319

320

321

322

323

324

325

326

327

328

329

330

331

332

333

334

335

336

337

338

339

340

341

342

343

344

345

346

| 软件破解常用汇编指令

cmp a,b // 比较a与b

mov a,b // 把b值送给a值,使a=b

ret

// 返回主程序

nop

// 无作用

call

// 调用子程序,子程序以ret结尾

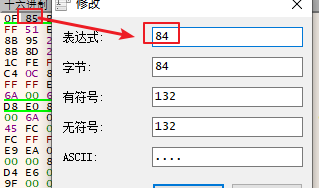

je或jz

// 相等则跳(机器码是74或84)

jne或jnz // 不相等则跳(机器码是75或85)

jmp

// 无条件跳(机器码是EB)

jb

// 若小于则跳

ja

// 若大于则跳

jg

// 若大于则跳

jge

// 若大于等于则跳

jl

// 若小于则跳

pop xxx // xxx出栈

push xxx // xxx压栈

★★破解经典句式★★

1.(最常用)

mov eax [ ] 方括号中填数字或代表数值的已定义的名称

mov edx [ ]

call 00?????? 关键call

test eax eax

jz(jnz)或 jne(je) 关键跳转

2 (最常用)

mov eax [ ]

mov edx [ ]

call 00?????? 关键call

jne(je)

关键跳转

3

mov eax [ ]

OD常用汇编指令集详解.txt[2016-08-27 09:49:03]

mov edx [ ]

cmp eax,edx

jnz(jz)

4

lea edi [ ]

lea esi [ ]

repz cmpsd

jz(jnz)

5

mov eax [ ]

mov edx [ ]

call 00??????

setz (setnz) al (bl,cl...)

6

mov eax [ ]

mov edx [ ]

call 00??????

test eax eax

setz (setnz) bl,cl...

7

call 00?????? ***

push eax (ebx,ecx...)

......

......

call 00??????

pop eax (ebx,ecx...)

test eax eax

jz(jnz)

一、数据传输指令

它们在存贮器和寄存器、寄存器和输入输出端口之间传送数据.

OD常用汇编指令集详解.txt[2016-08-27 09:49:03]

1. 通用数据传送指令.

MOV 传送字或字节. (mov ax 2把2放入寄存器)

MOVSX 先符号扩展,再传送.

MOVZX 先零扩展,再传送.

PUSH 把字压入堆栈.

POP 把字弹出堆栈.

PUSHA 把AX,CX,DX,BX,SP,BP,SI,DI依次压入堆栈.

POPA 把DI,SI,BP,SP,BX,DX,CX,AX依次弹出堆栈.

PUSHAD 把EAX,ECX,EDX,EBX,ESP,EBP,ESI,EDI依次压入堆栈.

POPAD 把EDI,ESI,EBP,ESP,EBX,EDX,ECX,EAX依次弹出堆栈.

BSWAP 交换32位寄存器里字节的顺序

XCHG 交换字或字节.( 至少有一个操作数为寄存器,段寄存器不可作为操作数)

CMPXCHG 比较并交换操作数.( 第二个操作数必须为累加器AL/AX/EAX )

XADD 先交换再累加.( 结果在第一个操作数里 )

XLAT 字节查表转换.

── BX 指向一张 256 字节的表的起点, AL 为表的索引值 (0-255,即

0-FFH); 返回 AL 为查表结果. ( [BX+AL]->AL )

2. 输入输出端口传送指令.

IN I/O端口输入. ( 语法: IN 累加器, {端口号│DX} )

OUT I/O端口输出. ( 语法: OUT {端口号│DX},累加器 )

输入输出端口由立即方式指定时, 其范围是 0-255; 由寄存器 DX 指定时,

其范围是 0-65535.

3. 目的地址传送指令.

LEA 装入有效地址.

例: LEA DX,string ;把偏移地址存到DX.

LDS 传送目标指针,把指针内容装入DS.

例: LDS SI,string ;把段地址:偏移地址存到DS:SI.

LES 传送目标指针,把指针内容装入ES.

例: LES DI,string ;把段地址:偏移地址存到ES:DI.

LFS 传送目标指针,把指针内容装入FS.

例: LFS DI,string ;把段地址:偏移地址存到FS:DI.

OD常用汇编指令集详解.txt[2016-08-27 09:49:03]

LGS 传送目标指针,把指针内容装入GS.

例: LGS DI,string ;把段地址:偏移地址存到GS:DI.

LSS 传送目标指针,把指针内容装入SS.

例: LSS DI,string ;把段地址:偏移地址存到SS:DI.

4. 标志传送指令.

LAHF 标志寄存器传送,把标志装入AH.

SAHF 标志寄存器传送,把AH内容装入标志寄存器.

PUSHF/PUSHFD 将EFLAGS压入栈.

操作码

指令

说明

9C

PUSHF 压入EFLAGS的低16位

9C PUSHFD 压入EFLAGS

POPF 标志出栈.

PUSHD 32位标志入栈.

POPD 32位标志出栈.

二、算术运算指令

ADD 加法. (add ax ax表示乘以ax的初始值)

ADC 带进位加法.

INC 加 1.

AAA 加法的ASCII码调整.

DAA 加法的十进制调整.

SUB 减法.

SBB 带借位减法.

DEC 减 1.

NEC 求反(以 0 减之).

CMP 比较.(两操作数作减法,仅修改标志位,不回送结果).

AAS 减法的ASCII码调整.

DAS 减法的十进制调整.

MUL 无符号乘法.

IMUL 整数乘法.

以上两条,结果回送AH和AL(字节运算),或DX和AX(字运算),

AAM 乘法的ASCII码调整.

DIV 无符号除法.

IDIV 整数除法.

OD常用汇编指令集详解.txt[2016-08-27 09:49:03]

以上两条,结果回送:

商回送AL,余数回送AH, (字节运算);

或 商回送AX,余数回送DX, (字运算).

AAD 除法的ASCII码调整.

CBW 字节转换为字. (把AL中字节的符号扩展到AH中去)

CWD 字转换为双字. (把AX中的字的符号扩展到DX中去)

CWDE 字转换为双字. (把AX中的字符号扩展到EAX中去)

CDQ 双字扩展. (把EAX中的字的符号扩展到EDX中去)

三、逻辑运算指令

AND 与运算/按位与.

(举例:OB11000100 AND OB01110010

的值为OB0100000,两者相同位置是0和1取0,1和1取1,0,0取0,当且仅当对应位都取1时结果为1)

OR 或运算/按位或.

(举例:10100101 OR 00001011

的值为10101111,两者相同位置是0和1取1,1和1取1,0,0取0,被比较对象的相应位置只要出现1就取1)

XOR 异或运算. (当A、B两个不同时结果为1,否则为0)

NOT 取反.

TEST 测试.(两操作数作与运算,仅修改标志位,不回送结果).

SHL 逻辑左移.

SAL 算术左移.(=SHL)

SHR 逻辑右移.

SAR 算术右移.(=SHR)

ROL 循环左移.

ROR 循环右移.

RCL 通过进位的循环左移.

RCR 通过进位的循环右移.

以上八种移位指令,其移位次数可达255次.

移位一次时, 可直接用操作码. 如 SHL AX,1.

移位>1次时, 则由寄存器CL给出移位次数.

如 MOV CL,04

SHL AX,CL

四、串指令

DS:SI 源串段寄存器 :源串变址.

OD常用汇编指令集详解.txt[2016-08-27 09:49:03]

ES:DI 目标串段寄存器:目标串变址.

CX 重复次数计数器.

AL/AX 扫描值.

D标志 0表示重复操作中SI和DI应自动增量; 1表示应自动减量.

Z标志 用来控制扫描或比较操作的结束.

MOVS 串传送.

( MOVSB 传送字符. MOVSW 传送字. MOVSD 传送双字. )

CMPS 串比较.

( CMPSB 比较字符. CMPSW 比较字. )

SCAS 串扫描.

把AL或AX的内容与目标串作比较,比较结果反映在标志位.

LODS 装入串.

把源串中的元素(字或字节)逐一装入AL或AX中.

( LODSB 传送字符. LODSW 传送字. LODSD 传送双字. )

STOS 保存串.

是LODS的逆过程.

REP

当CX/ECX<>0时重复.

REPE/REPZ 当ZF=1或比较结果相等,且CX/ECX<>0时重复.

REPNE/REPNZ 当ZF=0或比较结果不相等,且CX/ECX<>0时重复.

REPC

当CF=1且CX/ECX<>0时重复.

REPNC

当CF=0且CX/ECX<>0时重复.

五、程序转移指令

1>无条件转移指令 (长转移)

JMP 无条件转移指令

CALL 过程调用

RET/RETF过程返回.

RETN:

add sp,n(n为偶数)

ret

/* RET/RETN/RETF Return from procedure

variations/

operands bytes 8088 186 286 386 486 Pentium

retn 1 20 16 11+m 10+m 5 2 NP

retn imm16 1+d(2) 24 18 11+m 10+m 5 3 NP

retf 1 34 22 15+m 18+m 13 4 NP

retf imm16 1+d(2) 33 25 15+m 18+m 14 4 NP

RET is coded by the assembler as near or far based on the

procedure declaration and program model, as:

RETN (return near)

RETF (return far)

Example: ret

Protected Mode

variations/

operands bytes 286 386 486 Pentium

retf 1 25+m/55 32+m/62 18/33 4-13/23 NP

retf imm16 1+d(2) 25+m/55 32+m/68 17/33 4-13/23 NP

cycles for: same privilege level/lower privilege level */

2>条件转移指令 (短转移,-128到+127的距离内)

( 当且仅当(SF XOR OF)=1时,OP1<OP2 )

JA/JNBE 不小于或不等于时转移.

JAE/JNB 大于或等于转移.

OD常用汇编指令集详解.txt[2016-08-27 09:49:03]

JB/JNAE 小于转移.

JBE/JNA 小于或等于转移.

以上四条,测试无符号整数运算的结果(标志C和Z).

JG/JNLE 大于转移.

JGE/JNL 大于或等于转移.

JL/JNGE 小于转移.

JLE/JNG 小于或等于转移.

以上四条,测试带符号整数运算的结果(标志S,O和Z).

JE/JZ 等于转移.

JNE/JNZ 结果不为0时转移(JNZ/JNZ 地址).

JC 有进位时转移.

JNC 无进位时转移.

JNO 不溢出时转移.

JNP/JPO 奇偶性为奇数时转移.

JNS 符号位为 "0" 时转移.

JO 溢出转移.

JP/JPE 奇偶性为偶数时转移.

JS 符号位为 "1" 时转移.

3>循环控制指令(短转移)

LOOP CX不为零时循环(在实地址模式下使用16位CX寄存器而不是ECX寄存器作为计数器).

LOOPW: CX不为零时循环(在任何模式下都会使用16位CX寄存器作为计数器).

LOOPD CX不为零时循环(在任何模式下都会使用32位ECX寄存器作为计数器).

LOOPE/LOOPZ CX不为零且标志Z=1时循环.

LOOPNE/LOOPNZ CX不为零且标志Z=0时循环.

JCXZ CX为零时转移.

JECXZ ECX为零时转移.

4>中断指令

INT 中断指令

向CPU发送中断.

格式为INT vec.

vec为中断向量号,其值为0~255。CPU根据这个向量号去调用内核对应的中断例程。指令操作为:

(SP)←(SP)-2,((SP)+1:(SP))←(FR) (IF)←0,(TF)←0 (SP)←(SP)-2,

((SP)+1:(SP))←(CS) (SP)←(SP)-2,((SP)+1:(SP))←(IP) (CS)←(vec*4+2),

(IP)←(vec*4) INT vec 指令只影响IF和TF(将其置零).

INTO 溢出中断

IRET 中断返回

5>处理器控制指令

HLT 处理器暂停, 直到出现中断或复位信号才继续.

WAIT 当芯片引线TEST为高电平时使CPU进入等待状态.

OD常用汇编指令集详解.txt[2016-08-27 09:49:03]

ESC 转换到外处理器.

LOCK 封锁总线.

NOP 空操作.

STC 置进位标志位.

CLC 清进位标志位.

CMC 进位标志取反.

STD 置方向标志位.

CLD 清方向标志位.

STI 置中断允许位.

CLI 清中断允许位.

6>较不常见指令

DW :

[标号:]

DW 表达式[, 表达式...] 定义一列字数值。//////***方括号内的是可以没有的***//////

DD :

[标号:]

DD 表达式[, 表达式...] 定义一列双字型数值。//////***方括号内的是可以没有的***//////

DB :

[标号:]

DB 表达式[, 表达式...] 定义一列字节型数值DB 指令以表达式的值的字节形式初始化代码空间.

(格式: [标号:] DB 表达式表

表达式中可包含符号、字符串、或表达式等项,各个项之间用逗号隔开,字符串应用引号括起来。

括号内的标号是可选项,如果使用了标号,则标号的值将是表达式表中第一字节的地址。

DB 指令必须位于 CODE 段之内,否则将会发生错误.

例

TABLE:

DB 0C0H, 0F9H, 0A4H

TABLE1:

DB " WEINA ")//////***方括号内的是可以没有的***//////

bound 指令边界检查指令

可以分为16位或32位,下面以32位为例说明

bound dest , src

if( (dest < src[0] ) | (dest > src[1]) )

int 5 //触发int 5 异常,一般是由设定的SEH处理

endif

另:引用看雪上的一个回答,意思与此相同

bound ebp, qword ptr [ecx+6E]

cmp ebp, dword ptr [ecx+6Eh]

jge GoodBoy

cmp ebp, dword ptr [ecx+72h]

jle GoodBoy

int 05h

GoodBoy:

enter /leave 指令(enter cnt1, cnt2)其中cnt1表示框架的大小,即子程序中需要放在栈中局部变量的字节数,cnt2 是立即数,表示子程序嵌套级别,即从调用框架复制到当前框架的指针数。一般为0(这里什么原因还是不很清楚)

enter <------> push ebp

mov ebp,esp

sub esp,cnt1

leave <------->mov esp,ebp

pop ebp

七、伪指令

DW 定义字(2字节).

PROC 定义过程.

ENDP 过程结束.

SEGMENT 定义段.

ASSUME 建立段寄存器寻址.

ENDS 段结束.

END 程序结束.

|